腾讯安全玄武实验室和浙江大学的安全研究人员日前在Arxiv发布论文介绍一种名为BrutePrint的攻击方案。

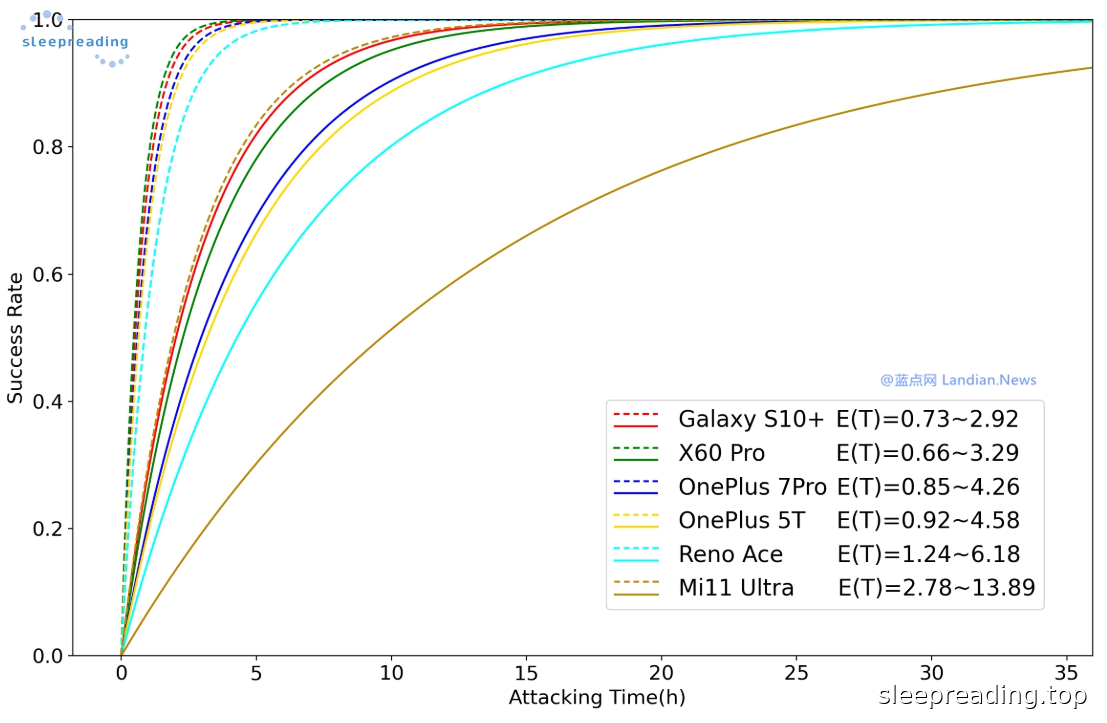

这种攻击方案利用漏洞在目标设备上无限次匹配指纹图像 , 进而在 3~14 小时间破解验证系统接管目标设备。

研究显示这种攻击方案仅在安卓和鸿蒙系统上有效,苹果的iOS 系统设置指纹验证爆破保护因此无法被破解。

攻击者可以从已经泄露的生物特征数据库里无限次匹配指纹。 而生物特征信息是无法修改的,你的面部特征、指纹、掌纹、声纹等信息一旦被泄露,就会存在着安全风险。

指纹数据库来源包括某些学术用途的数据集或某些泄露的数据库,其中泄露的数据库一般在按网上公开销售。

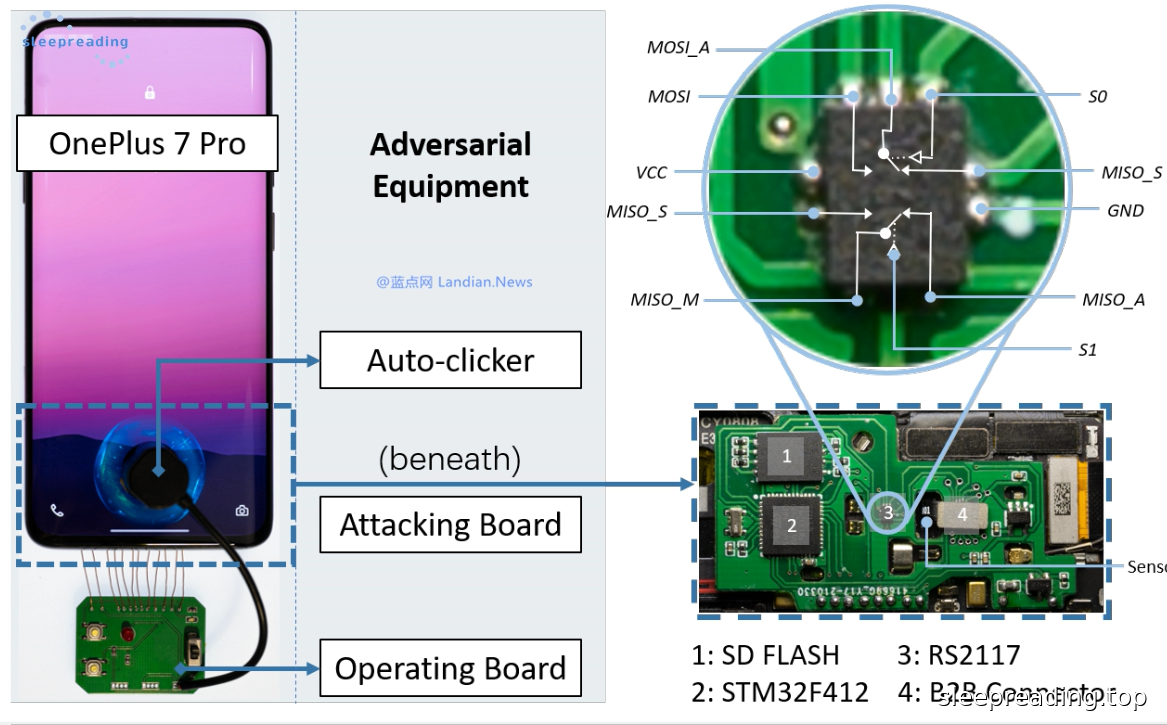

准备工作完成后就可以连接设备发起攻击,配合使用漏洞绕过安全保护,这样就可以无限次提交指纹去匹配。

基于日常使用方便考虑,一般用户都会录入多个指纹,不过从暴力破解来看录入指纹越多、越容易遭到破解。

在录入一个指纹的情况下,暴力破解要2.9~13.9小时,录入两个以上指纹时,暴力破解仅要0.66~2.78小时。

因为录入的指纹越多,生成匹配的指纹图像就会呈指数级增长,因此实际破解起来要比单一指纹速度快得多。